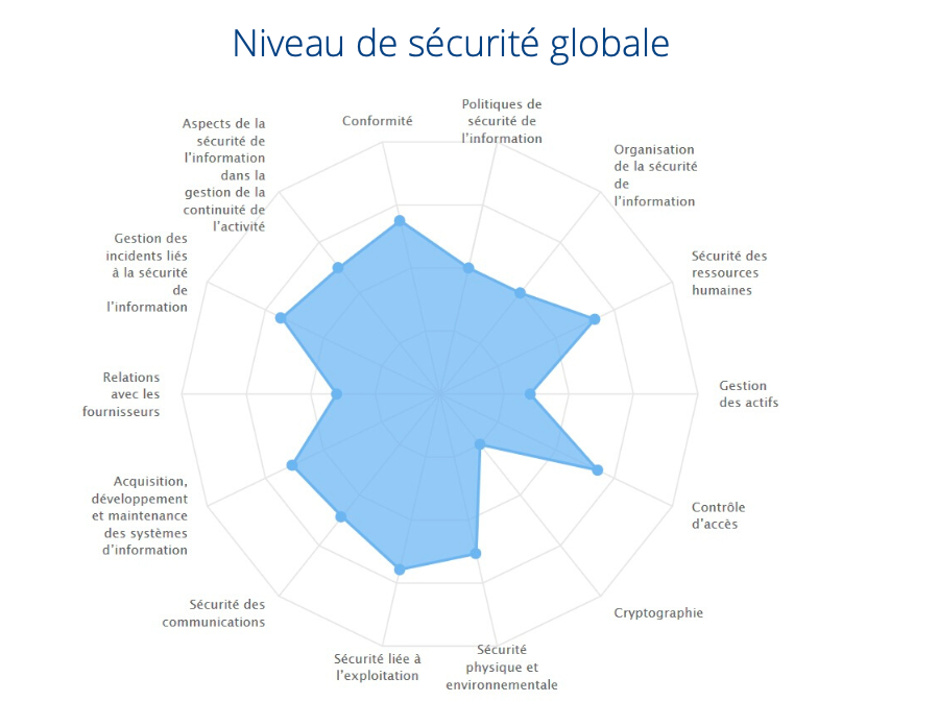

La norme ISO27002/CEI : 2013 est une véritable boite à outils de sécurité de l’information. Elle couvre 14 domaines (depuis les politiques de sécurité, jusqu’à la conformité en passant par la sécurité des communications et la sécurité des ressources humaines …), qui détaillent 35 objectifs de sécurité et les 114 mesures pour les atteindre.

L’ISO27002 couvre tous les domaines de la sécurité de l’information et peut être accessible à tous.

Ce code de bonne pratique pour le management de la sécurité de l’information peut être considéré comme un outil facile d’usage permettant à un responsable en entreprise d’exprimer ses besoins dans le cadre de ses projets et d’en contrôler la bonne prise en compte. Dans une approche pragmatique et concrète, chacun peut s’approprier cette norme et l’utiliser dans le cadre de son activité sans être un spécialiste de la sécurité.

La sécurité n’est pas l’affaire des seuls experts et chaque personne dans l’entreprise est en charge d’une part de responsabilité dans un système de management de la sécurité de l’information (SMSI ISO27001).

Dans un jeu de rôle trivial, imaginons un Directeur de projet en charge du développement d’un nouveau service. Néophyte en sécurité des systèmes d’information, il considère cependant qu’il doit maitriser les risques inhérents au partage d’informations avec ses partenaires externes à l’entreprise. Il souhaite donc exprimer ses besoins vis-à-vis des services internes à son organisation (services sécurité et juridique) dans son contexte d’échange professionnel.

Jouons le cas où il connait l’existence de la norme ISO27002 et qu’il peut en disposer.

Il visualise alors « l’armoire / ISO 27002 » avec ses 14 « tiroirs / domaines ». Il y sélectionne le 13ème, mentionnant « Relations avec les fournisseurs ».

Il y distingue deux classeurs :

- 1. Sécurité de l’information dans les relations avec les fournisseurs,

- 2. Gestion de la prestation du service.

Il retient le second, approprié à son sujet.

Il en vérifie l’objectif :

- Maintenir un niveau convenu de sécurité de l’information et de prestation de services, conformément aux accords conclus avec les fournisseurs.

Il veut alors s’assurer auprès des services internes, de la mise en œuvre de mesures de nature à satisfaire ses besoins de sécurité conformément aux bonnes pratiques.

Il peut demander les référentiels les documentant ou bien, s’ils n’existent pas, spécifier sa demande particulièrement sur les deux mesures qu’il a relevées :

- Surveillance et revue des services des fournisseurs :

- Il convient que les organisations surveillent, revoient et auditent à intervalles réguliers la prestation des services assurés par les fournisseurs.

- Gestion des changements apportés dans les services des fournisseurs,

- Il convient de gérer les changements effectués dans les prestations de service des fournisseurs, y compris le maintien et l’amélioration des politiques, procédures et mesures existant en matière de sécurité de l’information, en tenant compte du caractère critique de l’information, des systèmes et des processus concernés et de la réappréciation du risque.

Exprimer ses besoins sécurité aux spécialistes RSSI et juriste au meilleur niveau de état de l’art, tout en étant néophyte, devient aisé !